SIL, Teil 2: Architekturbedingte Einschränkungen

Um die SIL-Anforderungen zu erfüllen, muss die Sicherheitsfunktion in ihrer Auslegung den drei in der Norm festgelegten, bestimmten Kriterien entsprechen. Dieser Artikel befasst sich mit dem zweiten dieser Kriterien – den architekturbedingten Einschränkungen.

Was bedeutet funktionale Sicherheit?

Bei der funktionalen Sicherheit geht es um die aktive Erkennung potenziell gefährlicher Bedingungen, die einen Schutzmechanismus oder eine Schutzfunktion benötigen, um die Auswirkungen möglicher gefährlicher Vorfälle herabzusetzen.

Als Bestandteil der Gesamtsicherheit von EUC-Systemen (Equipment under Control) liegt der Schwerpunkt bei der funktionalen Sicherheit vor allem auf der Elektronik und der damit in Zusammenhang stehenden Software.

IEC 61508 ist eine internationale Norm für „Funktionale Sicherheit sicherheitsbezogener elektrischer/elektronischer/programmierbarer elektronischer Systeme“. Als Schirm-Norm für funktionale Sicherheit bildet sie die Grundlage für zahlreiche branchenspezifische Ableitungen, wie beispielsweise IEC 61511 für die Prozessindustrie.

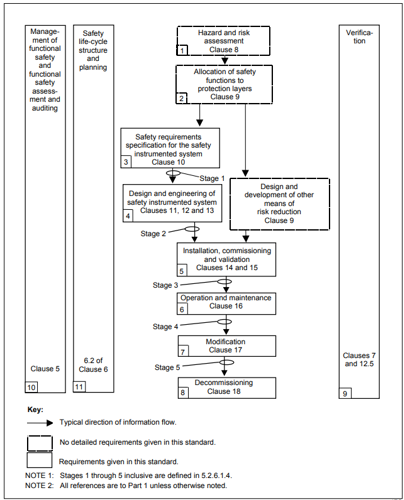

Die Normen folgen dem Modell eines Sicherheitslebenszyklus, regeln das funktionale Sicherheitsmanagement und enthalten Maßnahmen und Verfahren zur Konzipierung von sicherheitsgerichteten Systemen (Safety Instrumented Systems – SIS) und den dazugehörigen Sicherheitsfunktionen (Safety Instrumented Functions – SIF).

IEC 61511 Sicherheitslebenszyklus

Die Erstellung einer Sicherheitsanforderungsspezifikation (SRS) ist ein Schlüsselfaktor des Sicherheitslebenszyklus. Basierend auf den Ergebnissen der Gefahren- und Risikobewertungsphasen des Lebenszyklus ist dieses Dokument der Entwurf für die Funktionalität, die Integrität und die Überprüfung der Auslegung des Sicherheitssystems.

Was ist SIL?

Die Sicherheitsanforderungsspezifikation dokumentiert das Ausmaß der für die Auslegung des Sicherheitssystems erforderlichen Reduzierung der Restrisiken und weist eine entsprechende Ziel-SIL-Stufe zu.

Bei SIL oder der Sicherheitsintegritätsstufe handelt es sich um ein relatives Ausmaß der Risikominimierung, das durch eine Sicherheitsfunktion erreicht wird. Es gibt vier separate SIL-Stufen von 1 bis 4, wobei SIL 4 das höchste Maß an Sicherheitsintegrität und dementsprechend auch den höchsten Risikominimierungsfaktor umfasst.

| SIL | Risikominimierungsfaktor (Risk Reduction Factor) – RRF |

| 4 | > 10.000 bis ≤ 100.000 |

| 3 | > 1000 bis ≤ 10.000 |

| 2 | > 100 bis ≤ 1.000 |

| 1 | >10 bis ≤ 100 |

Wie wird eine bestimmte SIL-Stufe erreicht?

Um die SIL-Anforderungen zu erfüllen, muss die Sicherheitsfunktion in ihrer Auslegung den drei in der Norm festgelegten, bestimmten Kriterien entsprechen.

Diese strengen Kriterien sind die Folgenden: zufällige Hardware-Integrität, architekturbedingte Einschränkungen und systematische Fähigkeit.

Dieser Artikel befasst sich mit dem zweiten dieser Kriterien – den architekturbedingten Einschränkungen. Weitere Informationen über die zufällige Hardware-Integrität und systematische Fähigkeiten erhalten Sie durch Klicken auf die jeweiligen Links.

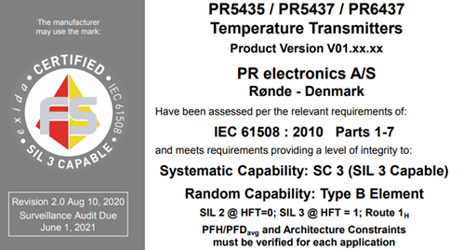

PR electronics bietet eine große Bandbreite an SIL-zertifizierten Geräten für eine Vielzahl an SIL-Anwendungen an.

Was sind architekturbedingte Einschränkungen?

Genaue und verlässliche Daten zu Ausfallraten von elektrischen/elektronischen und programmierbaren elektronischen Geräten zu erhalten, gestaltete sich bis vor Kurzem sehr schwierig. Die uneinheitliche Messung und Erfassung von Feldausfällen zusammen mit zu optimistischen Angaben der Hersteller zur Ausfallrate führten dazu, dass die auf diesen Annahmen basierenden Modelle oft ungeeignet und unsicher waren.

Um dem entgegenzuwirken, legten funktionale Sicherheitsstandard architekturbedingte Einschränkungen in Abhängigkeit von der erforderlichen SIL-Stufe fest. Das bedeutete, dass die angegebenen Ausfallraten durch die Hardware-Fehlertoleranz (HFT) ergänzt wurden, was zu einer Steigerung der Integrität bei der Konzipierung von Sicherheitssystemen geführt hat.

Bei der Hardware-Fehlertoleranz werden dem System redundante Elemente hinzugefügt, um Ausfälle hervorzurufen, z. B. 1oo1 = HFT0, 1oo2=HFT1.

Die letzte Fassung von IEC 61511 enthält 3 Routen, um den architekturbedingten Einschränkungen einer Sicherheitsfunktion gerecht zu werden:

- IEC 61508, Route 1H

- IEC 61508, Route 2H

- IEC 61511, Abschnitt 11, 11.4.5 bis 11.4.9 (abgeleitet von IEC 61508, Route 2H)

IEC 61508, Route 1H

Diese Route eignet sich vorrangig für neue Geräte ohne historische Daten. Die erforderliche Hardware-Fehlertoleranz basiert auf dem Gerätetyp und einer Berechnung des Anteils sicherer Ausfälle an der Gesamtausfallrate.

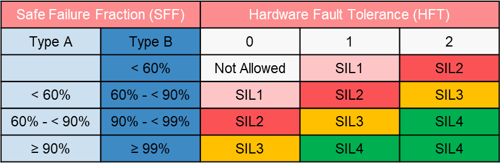

Es gibt 2 festgelegte Gerätetypen, Typ A und Typ B. Bei den Geräten des Typs A handelt es sich um einfache Geräte mit hinreichend bekannten Fehlermöglichkeiten, wohingegen Geräte des Typs B komplexe Ausführungen sind, die oftmals Mikroprozessoren/Software enthalten.

Der Anteil sicherer Ausfälle an der Gesamtausfallrate (Safe Failure Fraction – SFF) bezeichnet den Prozentsatz der erkannten sicheren und gefahrbringenden Ausfälle im Vergleich zur Gesamtausfallrate.

Die in den jeweiligen Normen enthaltenen Tabellen zeigen die mindestens erforderlichen Hardware-Fehlertoleranzen auf der Grundlage der Ziel-SIL an.

Tabelle zu IEC 61508, Route 1H

IEC 61511 im Vergleich zu IEC 61508, Route 2H

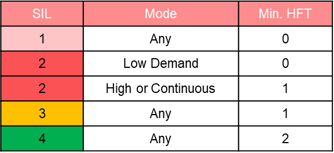

Die Tabelle zu architekturbedingten Einschränkungen gemäß IEC 61511 basiert auf dem Ansatz von IEC 61508, Route 2H.

IEC 61511 – HFT-Anforderungen gemäß SIL-Wert

Route 2H wurde in der zweiten Fassung von IEC 61508 (-2010) hinzugefügt und legt die Hardware-Fehlertoleranz basierend auf der Qualität der historischen Zuverlässigkeitsdaten des entsprechenden Feldes fest.

IEC 61508 besagt, dass die Qualität der verwendeten Daten auf Rückmeldungen aus dem Feld im Hinblick auf die in ähnlichen Anwendungen und Umgebungen verwendeten Geräte sowie auf Daten basieren sollte, die gemäß den veröffentlichten Normen (z. B. IEC 60300-3-2 oder ISO 14224) erfasst und ausgewertet wurden:

- Anzahl der Rückmeldungen aus dem Feld und

- Expertenbeurteilungen sowie bei Bedarf

- die Durchführung spezieller Tests.

Darüber hinaus ist auch ein hohes Konfidenzniveau (90%) der verwendeten Daten erforderlich, um die Anforderungen von IEC 61508-2010, Route 2H zu erfüllen.

IEC 61511, Abschnitt 11.4.9 besagt, dass „die zur Berechnung der Fehlermessung verwendeten Zuverlässigkeitsdaten bei einer oberen Konfidenzgrenze von mindestens 70% festgelegt werden sollten.“

Auch wenn sowohl IEC 61508, Route 2H als auch IEC 61511 zum Einsatz kommen können, spielen das umfassende Verständnis sowie die ausführliche Dokumentation und Überprüfung der verwendeten Nachweise eine wichtige Rolle bei der Begründung der jeweiligen Ansätze.

Die Berücksichtigung der architekturbedingten Einschränkungen für eine Sicherheitsfunktion an sich ist kein Nachweis für die Erfüllung der Ziel-SIL-Anforderungen. Darüber hinaus müssen auch die zufällige Hardware-Integrität und die systematische Fähigkeit berücksichtigt werden.